Valutazione della Protezione Ransomware

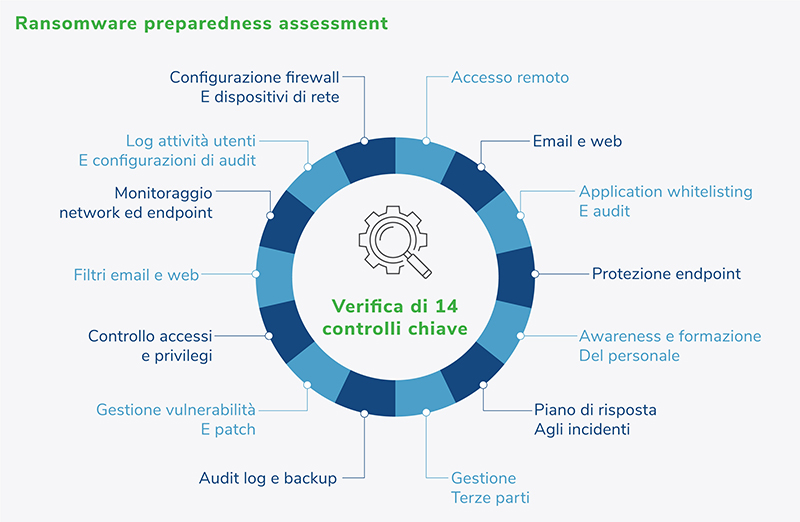

La nostra valutazione della protezione ransomware è uno strumento di prevenzione degli attacchi che si basa sull’analisi di 14 ambiti e vettori di attacco cruciali per la sicurezza.

I dati elaborati dal nostro operato nel 2019 confermano le statistiche mondiali: gli attacchi ransomware contro aziende di qualsiasi dimensione sono in aumento. “Si stima che, nel 2021, gli attacchi ransomware nel mondo colpiranno un’azienda ogni 11 secondi, con un costo previsto di oltre 20 miliardi di dollari”.1 Dal punto di vista, ogni organizzazione è un potenziale bersaglio, perché la possibilità di un attacco ransomware è alla portata di qualsiasi criminale informatico.

Alcuni aggressori pianificano con grande meticolosità. Mappano abilmente le reti interne per individuare le funzioni strategiche dell'azienda e i dati sensibili archiviati, spingendosi addirittura a esaminarne i risultati finanziari per capire quanto possa permettersi di pagare. All’altro estremo, i creatori di “ransomware-as-a-service”, che si accontentano di una percentuale del riscatto finale, hanno spalancato le porte a un’altra categoria di aggressori che programmano attacchi meno rischiosi ma verso più bersagli.

Una preparazione proattiva è la protezione migliore contro i ransomware

Sebbene sia pressoché impossibile prevenire completamente gli attacchi ransomware, gli specialisti di sicurezza e di gestione del rischio possono intervenire in maniera proattiva per neutralizzarne o mitigarne le conseguenze. A tal fine, è fondamentale garantire un livello base di igiene informatica. Per prima cosa, bisogna documentare con precisione e regolarità l’intera configurazione della rete.

A questo proposito, vale la pena ricordare il caso di un attacco ransomware contro un ente locale, che aveva colpito i sistemi di comunicazione della polizia e dei vigili del fuoco, il sistema per il pagamento on-line delle bollette delle utenze, il sistema di contabilità centralizzata e molte altre aree critiche della rete. Sfortunatamente, il direttore IT ignorava quanti server fossero presenti sulla rete. La mancanza di questo dato ha ritardato le operazioni di risanamento iniziali, il tutto aggravato dai backup utilizzabili per il ripristino dell’attività.

Matthew Dunn, Associate Managing Director, Cyber Risk.

In secondo luogo, è fondamentale avere la mappatura dei dati. Dallo scorso anno, molti sono stati gli attacchi ransomware che hanno minacciato di pubblicare i dati rubati per indurre le vittime a pagare il riscatto. In poco tempo, gli attacchi ransomware si sono trasformati in vere e proprie emergenze, con annesse problematiche di protezione dei dati personali e di notifica delle violazioni. È imperativo conoscere la tipologia dei dati che si hanno e tutti i luoghi in cui sono raccolti, usati e archiviati.

In base all’esperienza di Kroll, sei sono i passaggi fondamentali da compiere per l’immediata protezione dai ransomware:

- Istituire policy di privilegio minimo per l’accesso ai dati/al sistema

- Cancellare gli indirizzi e-mail non utilizzati

- Applicare policy di utilizzo di password forti

- Implementare l’autenticazione a più fattori (MFA)

- Creare, aggiornare, segregare e proteggere backup affidabili

- Creare una whitelist contenente le applicazioni sicure

- Mappare con precisione le configurazioni della rete

In previsione di un attacco ransomware, le organizzazioni devono dotarsi di un piano per reagire immediatamente attraverso i seguenti passi:

- Isolare i sistemi colpiti dagli altri computer e server presenti nella rete e scollegarli dalle reti cablate e wireless.

- Identificare la causa del problema che, a volte, è esplicitata nella richiesta di riscatto, ma che può anche essere trovata consultando numerosi siti open source. Kroll può aiutarvi non solo a individuare il tipo di ransomware, ma anche qualsiasi altro malware e gli eventuali meccanismi di persistenza rimasti nell’ambiente.

- Segnalare l’incidente all’autorità competente (per esempio, negli Stati Uniti, all’ufficio FBI locale o attraverso l’FBI Internet Crime Complaint Center; nel Regno Unito, alla polizia o attraverso il sito Internet nazionale Action Fraud; in Australia, attraverso il sito Internet ReportCyber).

- Riflettere prima di pagare; si tratta dunque di seguire i processi decisionali che dovrebbero essere già previsti dal vostro piano di risposta all’emergenza. Se applicabile, contattare la compagnia con cui si è stipulata la polizza per il rischio informatico per verificare l’eventuale copertura in caso di attacco ransomware.

- Conservare i dati di log! Poiché molti tipi di log rimangono in memoria per poco tempo, è importante agire con tempestività per conservare dati potenzialmente rilevanti ai fini dell’attività d’investigazione.

- Ripristinare i sistemi e accertarsi che l’organizzazione abbia predisposto policy e protocolli efficaci di backup, con le relative priorità.

La valutazione della protezione ransomware poggia su 14 ambiti chiave per la sicurezza

Attraverso la nostra valutazione della protezione ransomware, individuiamo i punti di forza delle vostre difese e i punti di vulnerabilità che potrebbero essere sfruttati dai ransomware. La nostra metodologia è improntata al modello Cyber Kill Chain e prevede un esame completo comprendente la configurazione degli accessi remoti, la prevenzione del phishing, le protezioni e-mail e Internet, il monitoraggio dei controlli di accesso e degli endpoint e la sensibilizzazione degli utenti finali. Al termine della valutazione, trasmettiamo un elenco personalizzato di raccomandazioni, ordinate per priorità, che aiuteranno l’organizzazione a sviare, a rilevare o a reagire a un attacco ransomware.

I nostri esperti informatici si concentrano sui controlli, i processi e le soluzioni tecnologiche con l’obiettivo di ridurre la probabilità di subire attacchi ransomware. In questa fase:

- Analizziamo le configurazioni dei firewall e dei dispositivi di rete per rilevare eventuali falle nella sicurezza

- Esaminiamo i log delle attività degli utenti e le configurazioni di audit per acquisire elementi utili a un’eventuale investigazione

- Esaminiamo le soluzioni e i processi di monitoraggio della sicurezza della rete e degli endpoint

- Valutiamo le configurazioni della posta elettronica e dei filtri Web per prevenire gli attacchi di phishing e la trasmissione di payload dannosi

- Esaminiamo i controlli e i processi per gli accessi privilegiati e non

- Valutiamo i controlli e i processi di gestione delle vulnerabilità e delle patch

Kroll organizza un massimo di quattro colloqui in remoto con i team tecnici allo scopo di valutare le misure di difesa secondarie che sono state predisposte per proteggere l’organizzazione da eventuali attacchi via e-mail. Questo esame verte su:

- Controlli di accesso remoto

- Controlli di e-mail e Internet

- Controlli delle applicazioni approvate e audit

- Controlli della protezione degli endpoint

- Sensibilizzazione e formazione del personale

- Controlli sui log di backup e di audit

- Risposta di emergenza

- Processi aziendali relativi alla gestione dei fornitori

Una base solida per proteggersi dai ransomware

In base alla nostra esperienza, la protezione ransomware inizia con il rispetto di regole fondamentali per la sicurezza, rafforzate con strategie personalizzate e frutto della nostra esperienza. Con l’aiuto di Kroll, la vostra organizzazione può costruire difese più efficaci, eliminare le lacune sfruttabili, salvaguardare meglio i dati sensibili e, infine, reagire e recuperare più rapidamente da un attacco. Chiamaci subito per richiedere una valutazione personalizzata della protezione ransomware.

Fonte:

1 Cybersecurity Ventures - cybersecurityventures.com/global-ransomware-damage-costs-predicted-to-reach-20-billion-usd-by-2021/ - accessed 04/20/20

Come possiamo aiutarvi

Incident Response 24 ore su 24, 7 giorni su 7

I nostri specialisti di Incident Response vi aiutano a gestire l’intero ciclo in un incidente cyber.

Computer Forensics

Gli esperti di computer forensics di Kroll assicurano che non venga trascurato alcun elemento di prova digitale e offrono assistenza in ogni fase dell’investigazione o del contenzioso, a prescindere dal numero e dall’ubicazione delle fonti dei dati.

Raccolta e conservazione dei dati

Investigazioni di qualità e riduzione dei potenziali contenziosi e delle sanzioni grazie alla rigorosa catena di custodia applicata dai nostri esperti in ogni fase del processo di raccolta dei dati.

Recupero dei dati e analisi forense

Affidandoci alle nostre competenze, rileviamo se e con quali impatti vi sia stata una violazione di dati. Portiamo alla luce informazioni fruibili che vi permettono di essere più preparati a gestire eventuali incidenti in futuro.

Kroll Responder

Ricerca proattiva delle minacce e risposta rapida per andare oltre la sicurezza degli endpoint.

Consulenza con il servizio CISO virtuale (vCISO)

Il servizio CISO virtuale (vCISO) di Kroll aiuta il top management e i team che si occupano di sicurezza e di tecnologia a salvaguardare le risorse informative aziendali; supporta inoltre l’operatività dell’organizzazione fornendo competenze avanzate di sicurezza informatica, con l’obiettivo di ridurre il rischio d’impresa, di dare un segnale forte di impegno per la sicurezza dei dati e di valorizzare le scelte dell’azienda in materia di sicurezza.

Servizi di consulenza sulla figura del Responsabile della protezione dei dati (DPO)

Il Data Privacy Team di Kroll supporta il DPO con servizi di consulenza al fine di garantire la corretta e conforme applicazione delle prescrizioni normative.